Rapport SMTP TLS

Qu'est-ce que le rapport SMTP TLS ?

Le rapport SMTP TLS consiste à recevoir des rapports de l'internet concernant d'éventuels problèmes de sécurité de connexion que les serveurs rencontrent lors de la connexion à vos systèmes de courrier électronique entrant.

En raison de la structure ouverte du protocole SMTP, les connexions entre les serveurs SMTP sont susceptibles d'être victimes d'attaques par déclassement SMTP TLS. L'avantage des rapports SMTP TLS est qu'ils permettent aux organisations de gagner en visibilité et de commencer à appliquer la sécurité des connexions TLS via des normes de sécurité supplémentaires telles que DNS-Based Authentication of Named Entities (DANE) et Mail Transfer Agent Strict Transport Security (MTA-STS).

Quels sont les avantages des rapports SMTP TLS ?

- Gagner en visibilité sur

- Connexions TLS réussies et non réussies

- Attaques de type "Man in The Middle" (MiTM) (incompatibilité de certificats)

- Certificats expirés

- Les serveurs ne répondent pas

- Certificats non validés par les autorités de certification (CA)

- Capacité à mettre en œuvre les protocoles de sécurité du transport SMTP de nouvelle génération : DANE pour SMTP & SMTP MTA-STS

Comment configurer le rapport SMTP TLS

Chaque compte dmarcien a une adresse SMTP TLS unique pour l'envoi de rapports. Pour trouver l'adresse électronique de rapport, connectez-vous à votre compte, cliquez sur le nom d'utilisateur dans le coin supérieur droit, et allez à la page des préférences. L'adresse de rapport SMTP TLS est publiée sous Détails du compte.

Maintenant, vous pouvez publier l'enregistrement DNS TXT suivant sur chaque domaine qui reçoit des messages (a un enregistrement DNS MX) et pour lequel vous souhaitez mettre en place une surveillance :

NAME:_smtp._tls.<example.org>

TYPE: TXT

CONTENT:”v=TLSRPTv1; rua=mailto:<TLS Reporting Address>“

Note : Votre fournisseur de DNS peut vous demander de spécifier uniquement _smtp._tls comme ils peuvent fournir le example.org pour vous ; vérifiez auprès de votre fournisseur de DNS.

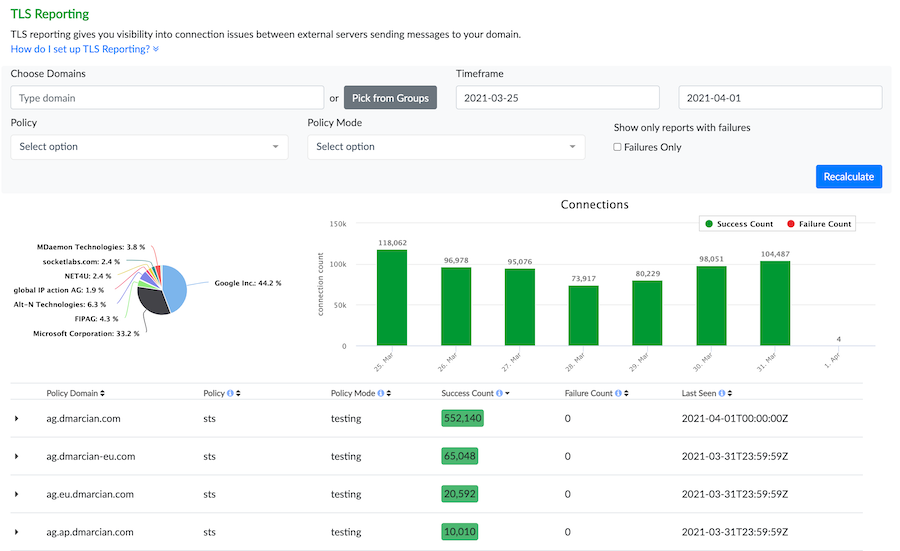

Comment visualiser les rapports SMTP TLS

L'interface de notre rapport TLS est conçue de manière très similaire à celle de notre Visualiseur de détails. Elle vous permet de filtrer votre flux de courrier vers une zone problématique spécifique afin d'accéder aux données dont vous avez besoin pour prendre des décisions relatives à la mise en œuvre des politiques.

Pour utiliser la fonction de rapport TLS, connectez-vous à votre compte dmarcian et cliquez sur "TLS Manager" en haut à droite de l'interface puis sélectionnez "TLS Reporting" dans le menu déroulant.

dmarcian fournit des rapports et des outils pour vous aider à maintenir une visibilité sur votre parcours pour améliorer la sécurité de votre courrier électronique. Nous disposons de rapports pour accepter les rapports TLS et d'outils d'inspection pour nous assurer que vos enregistrements sont correctement configurés.

Si vous souhaitez tester nos capacités, contactez notre équipe ou lancez un essai sans engagement.

Vous voulez poursuivre la conversation ? Rendez-vous sur le forum dmarcien.