Le phishing laisse une trace DMARC

Au début de cette année, l'Anti-Phishing Working Group (AWPG) et dmarcian ont eu l'occasion de rechercher des modèles dans des ensembles de données pour voir si quelque chose d'intéressant émergeait. Nous avons décidé de croiser les adresses IP des ensembles de données d'hameçonnage et d'IP malveillantes de l'APWG contenues dans leur plateforme de partage de données sur les menaces eCrime Exchange (eCX), avec les adresses de nos rapports DMARC pour voir s'il y avait un chevauchement, et si oui, pour rechercher des modèles. Ce sont ces résultats que nous avons présentés lors de la conférence eCrime 2018.

Vue d'ensemble

Chez dmarcian, nous aidons nos clients à configurer leurs systèmes de messagerie avec DMARC et à traiter les nombreux rapports agrégés et médico-légaux qui sont générés. Lorsqu'une entreprise passe par le processus de déploiement, la première préoccupation lors de l'examen de ces rapports est de s'assurer que toutes les sources légitimes d'e-mails prétendant provenir de votre domaine sont correctement configurées.

Mais qu'en est-il de toutes ces autres adresses IP qui prétendent envoyer des messages au nom de votre domaine ? Nous éprouvons un sentiment de satisfaction lorsque nous augmentons notre politique à p=rejectNous savons que toutes ces adresses IP envoient des courriels qui ne sont pas autorisés par la loi. Nous savons que toutes ces adresses IP envoient des courriels non autorisés au nom du domaine... mais que se passerait-il si nous recoupions ces données avec celles de mauvais acteurs connus pour y déceler des schémas ? Pourrions-nous identifier les abus à l'échelle de l'internet ? Pouvons-nous voir l'ampleur d'une attaque, au-delà de ce qui est visible dans un système ou un rapport indépendant ?

Sources des données

Nous avons discuté avec l'APWG et avons obtenu l'accès aux ensembles de données sur les IP malveillantes et le phish pour voir ce que nous pouvions trouver. L'ensemble de données sur les IP malveillantes provient presque entièrement de PayPal, qui fournit 99,986 % des données actuellement disponibles. L'ensemble de données Phish est plus petit mais provient d'une variété beaucoup plus grande d'entreprises de tous les secteurs.

Voici à quoi ressemblaient les données au moment de notre analyse.

- eCX Malicious IP : 24 millions de rapports, 8 millions d'IP uniques

- eCX Phish : 3,25 millions de rapports, 130 000 IP uniques.

- dmarcian DMARC : 2 milliards de rapports, 18 millions d'IP uniques

La section transversale de ces ensembles nous a donné un peu plus d'un million d'IP malveillantes et de DMARC, ainsi que 20 000 de Phish et de DMARC. Environ 2 000 sont apparus dans les trois ensembles.

Examen des données IP malveillantes

À partir de ce chevauchement, nous pouvons examiner à la fois les adresses IP et les domaines concernés. Une seule adresse IP peut tenter d'envoyer des e-mails au nom de plusieurs domaines et chaque domaine peut avoir plusieurs résultats d'authentification différents.

En regardant les résultats DMARC par adresse IP, on trouve :

- 95,2% échouent à la fois à DKIM et SPF

- 4,0 % Échec à DKIM mais réussite à SPF

- 0,8 % Échec du SPF mais réussite du DKIM

Lorsque nous pivotons et regardons les mêmes résultats par domaines affectés, nous constatons :

- 95,8% échouent à la fois à DKIM et SPF

- 4,0 % Échec du SPF mais réussite du DKIM

En combinant les résultats de l'IP et des domaines, que nous appellerons "résultats combinés" à l'avenir, nous constatons ce qui suit :

- 95,5% échouent à la fois à DKIM et SPF

- 2,7% réussissent DKIM mais échouent SPF

- 1.7% Réussissent SPF mais échouent DKIM

Des conclusions cohérentes dans les deux cas ? Moins de 0,1 % des adresses IP malveillantes signalées dans les rapports DMARC passent à la fois par SPF et DKIM, tandis que plus de 95,5 % échouent aux deux.

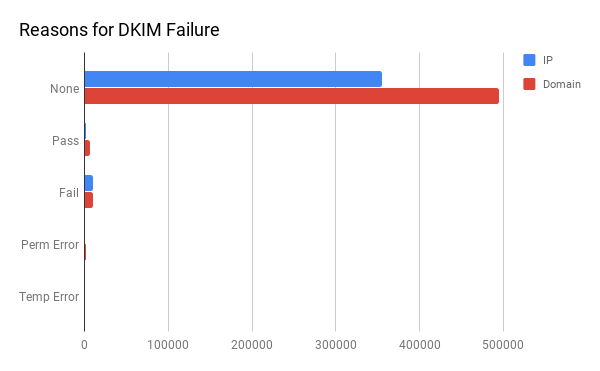

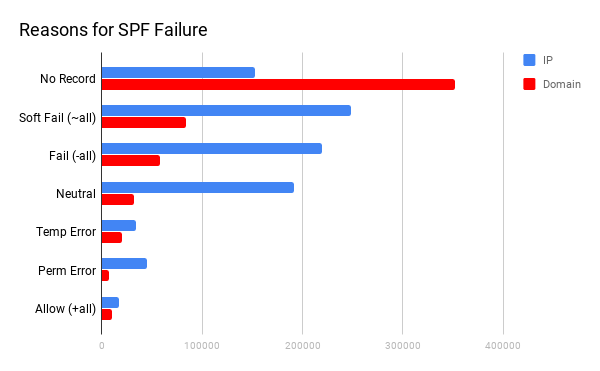

Il s'agit là d'une vue d'ensemble de haut niveau. Que se passe-t-il lorsque nous examinons plus en profondeur les raisons de ces résultats ? La grande majorité des résultats DKIM ne tentent même pas d'inclure un enregistrement DKIM, ce qui est normal car, sans enregistrement DMARC, le serveur de messagerie récepteur n'a aucun moyen de savoir que DKIM est configuré pour le domaine, sauf s'il apparaît dans l'en-tête du courrier.

SPF est un paramètre qui s'applique à l'ensemble du domaine au niveau du DNS, de sorte que même sans enregistrement DMARC, un serveur de messagerie récepteur peut le vérifier. Malgré cela, les résultats des domaines montrent une forte proportion de domaines sans enregistrement SPF. Cela est d'ailleurs assez compréhensible, puisqu'un hameçonneur potentiel peut rechercher les domaines qui n'ont pas d'enregistrement SPF avant d'envoyer des e-mails en son nom. La répartition des adresses IP est en revanche plus équilibrée.

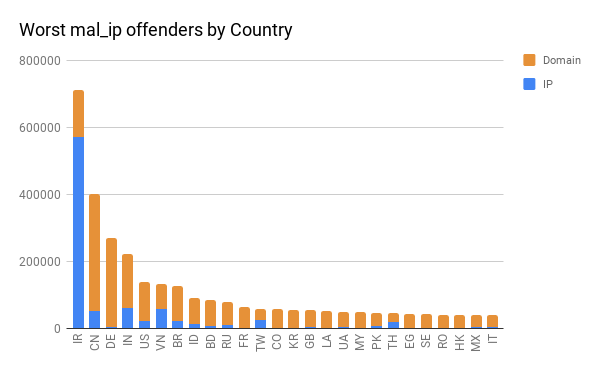

En examinant les origines de ces résultats, nous étions curieux de voir la répartition par pays d'origine pour les pires contrevenants. Nous avons trouvé une répartition intéressante, car presque tous les pays avaient plus de domaines en infraction que d'adresses IP, à l'exception de l'Iran qui avait plus d'adresses IP en infraction que le reste des pires contrevenants réunis. Nous avons également procédé à une ventilation par ASN et avons constaté qu'un seul ASN en Allemagne était le pire contrevenant pour les domaines, suivi par quatre de la Chine et six de l'Iran.

Et pour Phish ?

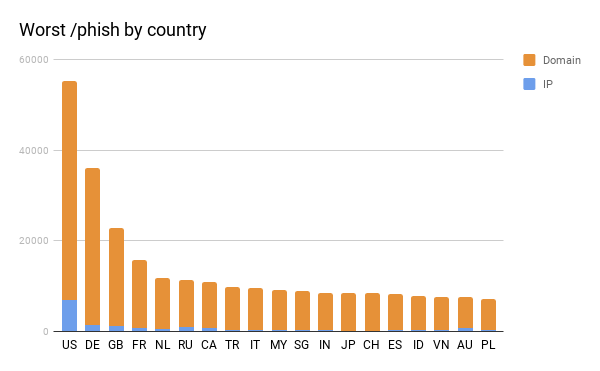

Bien que ces chiffres soient intéressants, nous savions également que ces données provenaient principalement de PayPal. Nous avons donc voulu examiner les données de Phish pour voir si un ensemble de données plus diversifié sur le plan industriel présentait des résultats similaires. Nous avons commencé par examiner la répartition par pays, qui donne une image très différente.

Les États-Unis sont les pires contrevenants, suivis de l'Allemagne. L'Iran et la Chine sont remarquablement absents de l'ensemble des données. Nous avons décidé de jeter un coup d'œil à une petite section transversale des données sur les IP malveillantes et les Phish, et même cette petite section transversale reflète étroitement les résultats des Phish que nous voyons ci-dessus.

Sachant qu'il existe des différences significatives entre les sources, nous étions curieux de savoir comment cela affecterait les résultats de l'authentification des e-mails ? Il s'est avéré que la différence était assez importante. Sur l'ensemble des domaines et des IP de l'ensemble de données Malicious IP, nous avons constaté un taux d'échec de 95,5 % pour SPF et DKIM.

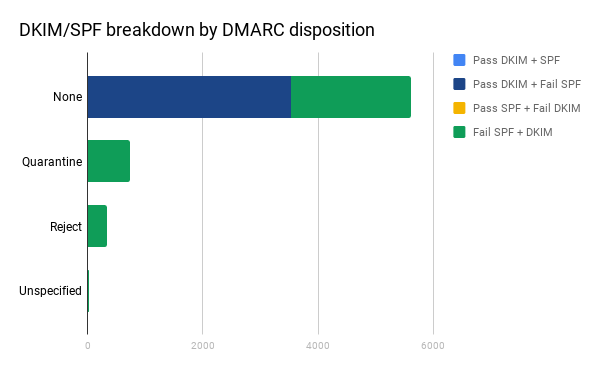

Les résultats du phish, cependant :

- 66,2% échouent à la fois à SPF et DKIM

- 32.7% Passe DKIM et échoue SPF

- 0.7% Passe SPF et échoue DKIM

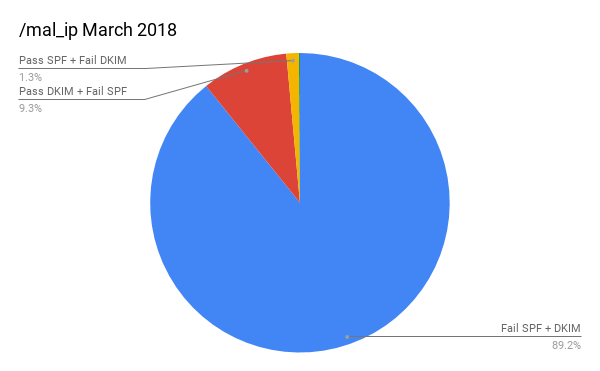

Notre première réaction à cela a été de nous demander si notre ensemble de données n'était pas trop large. Après tout, les rapports DMARC changent avec le temps, car les gens configurent lentement les choses, alors que se passerait-il si nous examinions une section transversale beaucoup plus petite et si nous nous concentrions uniquement sur les résultats de mars 2018 ? Ces résultats étaient plus choquants.

Tout d'abord, les données sur les adresses IP malveillantes sont à peu près les mêmes, mais elles montrent un taux plus élevé de passage de DKIM.

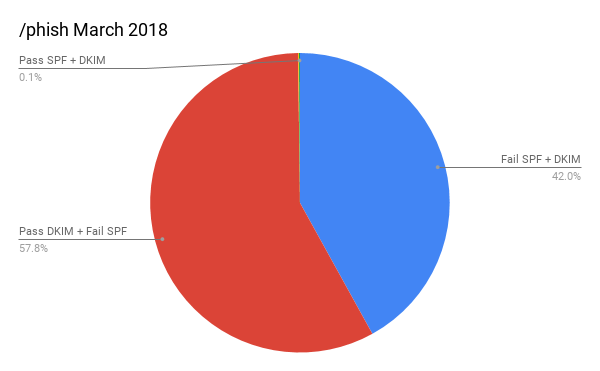

Phish, cependant, est bien, bien pire.

Près de 58% des Phish passent en fait le DKIM ! Des chiffres comme ceux-là peuvent donner lieu à de nombreuses spéculations sur les causes, alors examinons-les de plus près avant de nous engager dans cette voie.

Transporteurs

Un sous-ensemble de ces données, que nous n'avons pas encore vraiment abordé, est celui des transitaires de courrier électronique, qui sont des serveurs qui tentent de relayer les messages. Il peut s'agir d'une société d'hébergement où le client accepte le courrier électronique mais le transmet ensuite à un fournisseur de boîtes aux lettres, à l'adresse de transmission des anciens étudiants d'une université ou même à une boîte aux lettres qui est configurée pour transmettre immédiatement à une autre adresse.

Quand on décompose les résultats du phishing et qu'on inclut les expéditeurs d'emails connus :

- 57,8% réussissent DKIM mais échouent SPF, 99,89% passent par des transitaires.

- 42,0 % échouent à DKIM et SPF, dont 31,17 % via des transitaires.

< 0.1%

Une chose qui est cohérente dans les deux ensembles de données, même avec les résultats les plus choquants que nous examinons, c'est que moins de 0,1 % environ des adresses IP phish ou malveillantes signalées passent à la fois par SPF et DKIM, ce qui est une grande victoire pour les domaines qui ont mis en œuvre des politiques DMARC strictes.

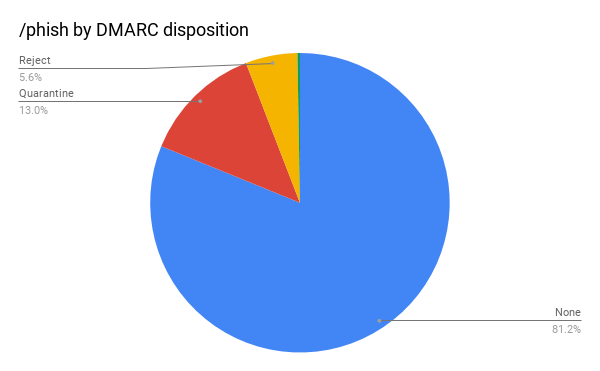

Qu'en est-il des politiques DMARC elles-mêmes ? Lorsque vous configurez DMARC, l'un des paramètres est la "disposition", qui indique aux destinataires du courrier ce qu'ils doivent faire des messages qui ne passent pas vos règles. Ces paramètres peuvent être "rejeter", pour empêcher entièrement la livraison, "quarantaine" pour envoyer les messages vers le spam ou "aucun" pour ne rien faire du tout. Alors, à quoi ressemblent les résultats de l'hameçonnage, en fonction des paramètres de disposition DMARC ?

Plus de 80 % d'entre eux sont réglés sur aucun. Cela vaut la peine d'être examiné de plus près car, tout comme pour l'enregistrement SPF, un attaquant potentiel peut vérifier l'enregistrement DMARC d'un domaine pour voir si une politique faible est en place avant de soumettre une attaque. Combinons ces résultats de disposition avec les résultats de SPF et DKIM pour obtenir une image complète.

Tous les résultats que nous avons vus qui passaient DKIM provenaient de domaines dont la politique DMARC était "none". C'est à ce stade que nous pouvons commencer à spéculer un peu, car s'il s'agissait simplement d'une distribution normale, on s'attendrait à voir quelques résultats de passage DKIM dans les autres sections.

DKIM est intéressant parce qu'il utilise une clé cryptographique pour signer les courriers électroniques provenant d'eux, la version publique de la clé étant répertoriée dans le DNS pour qu'un récepteur puisse la comparer. Les clés cryptographiques varient en fonction de leur force et les clés les plus faibles sont plus faciles à craquer. En 2012, un mathématicien nommé Zachary Harris s'est rendu compte que Google utilisait une clé faible de 512 bits. Il a fait les gros titres lorsqu'il l'a craquée, puis a envoyé des courriels aux fondateurs de Google, Larry Page et Sergey Brin, pour le démontrer. Deux jours plus tard, Google a augmenté la puissance de sa clé à 2048 bits. Un an plus tard, Gmail a commencé à échouer les résultats DKIM pour les clés signées avec 512 bits ou moins.

Les meilleures pratiques pour DKIM incluent la rotation périodique de ces clés DKIM. Plus longtemps une clé reste inchangée, plus longtemps elle peut être compromise ou utilisée à mauvais escient. Bien qu'il s'agisse d'une bonne pratique, la rotation des clés DKIM n'est pas une tâche triviale, car elle implique des changements sur les serveurs de messagerie sortants en conjonction avec les enregistrements DNS. De nombreux fournisseurs de services de messagerie automatiseront cette tâche pour vous, puisqu'ils contrôlent déjà le serveur de messagerie sortant, en vous demandant de définir deux enregistrements DKIM en tant qu'entrées DNS CNAME qui pointent vers leur DNS. À partir de là, ces entreprises ont la possibilité de définir une nouvelle clé, de retirer une ancienne clé et de déterminer quelle clé est utilisée pour les messages sortants.

Le SPF exige au moins qu'un hameçon envoie un message à partir d'un endroit situé dans votre plage d'adresses IP autorisée, ce qui pourrait impliquer la compromission d'une machine réelle ou d'un fournisseur de messagerie partagé. La combinaison de clés DKIM faibles et non tournées avec une disposition DMARC de "none" qui leur permettrait de passer, malgré l'échec de SPF, crée une cible potentiellement attrayante. Les résultats de ce dernier graphique semblent confirmer cette théorie, puisque 0 % des phish qui passent le DKIM proviennent de domaines dont la disposition DMARC est supérieure à "none". Malheureusement pour ce rapport, nous n'avons pas été en mesure d'obtenir une ventilation de la force de la clé DKIM.

Modèles pour les pires délinquants

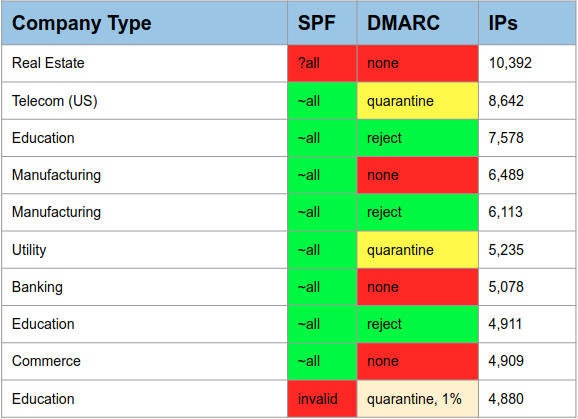

Parmi tous les résultats que nous avons vus, nous étions curieux de connaître l'ampleur des échecs de SPF/DKIM. Y avait-il certains domaines qui échouaient plus souvent ? Certains domaines étaient-ils ciblés par plus d'adresses IP que d'autres ? À quoi ressemblaient ces politiques DMARC et SPF ? Les noms de domaine ont été masqués pour les besoins de ce prochain graphique, en s'en tenant à mars 2018 pour notre fenêtre temporelle.

En mars, un domaine immobilier unique dont les politiques SPF et DMARC étaient faibles avait plus de 10 000 adresses IP envoyant des e-mails en son nom qui échouaient à la fois SPF et DKIM. Seuls 3 des 10 premiers domaines ont une politique de "rejet" et l'un d'entre eux affiche une "quarantaine" qui ne devrait concerner que 1% des e-mails envoyés en son nom, ce qui n'est qu'un petit pas en avant par rapport à "aucun".

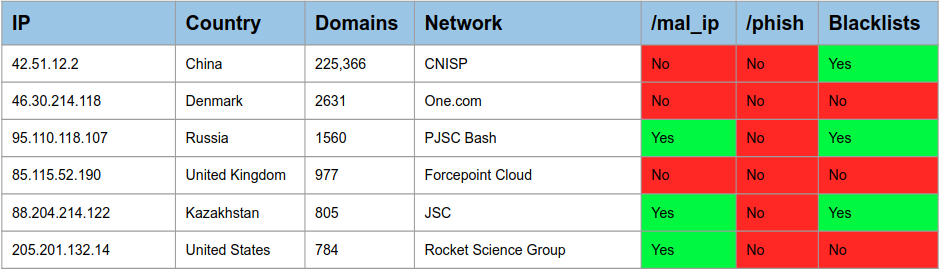

Qu'en est-il des pires adresses IP ?

En mars, une seule adresse IP en Chine a tenté d'envoyer des courriels au nom de plus de 225 000 domaines qui n'étaient pas conformes aux normes SPF et DKIM. Il semble qu'il s'agisse d'une anomalie, car ce nombre dépasse de loin le nombre de domaines les plus proches. Certaines de ces adresses IP sont apparues dans l'ensemble des adresses IP malveillantes, tandis que d'autres figuraient sur certaines listes noires existantes, mais cela soulève la question de savoir si les rapports DMARC peuvent être utilisés pour identifier des adresses IP qui pourraient figurer sur des listes noires. Au cours de la durée de vie des résultats, les 10 adresses IP les plus offensantes ont ciblé plus de 30 000 domaines chacune. Ce chiffre n'apparaît pas dans le graphique, mais nous étions simplement curieux.

Nous avons également vérifié ces adresses IP par rapport à certaines listes DROP accessibles au public, sans constater d'intersection. Il est toutefois difficile d'en tirer une conclusion, car cela pourrait simplement indiquer que le trafic provenant de ces plages est filtré avant même d'être soumis aux contrôles d'authenticité.

Conclusions

Les résultats obtenus ici étaient très intéressants pour nous. Le fait de pouvoir comparer les résultats agrégés des rapports DMARC avec les systèmes de rapports malveillants connus a fait apparaître des modèles intéressants.

Pour nous, cela se traduit par trois pensées distinctes :

- De solides pratiques de courrier électronique protègent efficacement votre domaine par le biais de DMARC, DKIM et SPF. Moins de 0,1 % des infractions sont commises à l'encontre de domaines dotés de solides politiques.

- Le volume du trafic phish qui passe le DKIM mais échoue le SPF est troublant. Cela plaide en faveur d'une meilleure politique DKIM, comme la rotation des clés.

- Pour l'avenir, il semble qu'il existe une certaine valeur potentielle qui pourrait aider à améliorer les listes noires et les systèmes d'alerte en utilisant les résultats négatifs agrégés de ces rapports.

Vous voulez continuer la conversation ? Rendez-vous sur le forum dmarcien.