L'abus de sous-domaines devient courant

La semaine dernière, LinkedIn a été la cible d'une cyberattaque massive et mondiale.

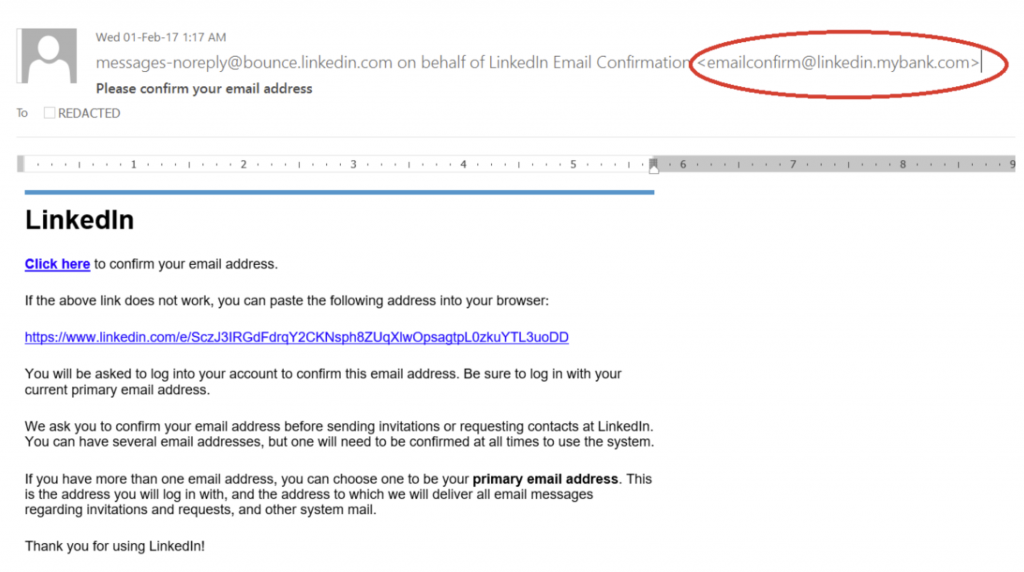

L'attaque a pris la forme d'un hameçonnage qui ressemble presque exactement à de véritables courriels de confirmation d'adresse LinkedIn.

Seules deux choses différaient :

- L'email a été envoyé à partir de sous-domaines usurpés.

- Le lien "Cliquez ici" de la version HTML de l'e-mail mène à un site malveillant.

L'attaque de cybersécurité fonctionne lorsque les gens suivent le lien "cliquez ici" et se retrouvent avec un logiciel malveillant sur leur ordinateur et des informations d'identification LinkedIn volées. Le site Web réel de LinkedIn n'est en aucun cas impliqué dans cette attaque : l'attaque repose sur le fait que les gens supposent que l'e-mail est réel.

Ce type d'usurpation d'adresse électronique se produit tout le temps. Ce qui rend cette attaque particulière, c'est son ampleur. La semaine dernière, un grand nombre d'utilisateurs de dmarcian ont constaté un abus de la forme linkedin.example.org (où exemple.org appartenait à l'utilisateur dmarcian). Une deuxième vague d'abus nous a donné la forme de linkedin-sub.example.orgoù sub.example.org était susceptible d'être un vrai sous-domaine.

Avant la semaine dernière, les utilisateurs de dmarcian voyaient rarement un grand nombre de faux sous-domaines. Lorsque cela se produisait, nous travaillions avec l'utilisateur pour déployer des politiques visant à bloquer l'abus. La semaine dernière, plus de 42% de tous les comptes clients de dmarcian ont été victimes de cette attaque, couvrant plus de 10.000 domaines usurpés uniques provenant de plus de 3.000 hôtes dans le monde. L'ampleur de ce type d'abus est nouvelle et nous amène à déclarer que l'abus de sous-domaines est maintenant devenu courant.

Interdire les faux sous-domaines avec DMARC

DMARC a la capacité d'interdire l'utilisation de faux sous-domaines. Maintenant que l'abus de sous-domaines est en passe de devenir la norme, nous apportons des modifications à dmarcian pour rendre la protection des sous-domaines accessible à un plus grand nombre de personnes plus tôt dans le processus de déploiement.

Les changements guideront les utilisateurs de dmarcian à :

- Publier des enregistrements DMARC explicites pour tous les sous-domaines légitimes.

- Utilisez la balise de politique de sous-domaine de DMARC pour interdire l'utilisation de tous les sous-domaines qui n'ont pas d'enregistrement DMARC explicite :

DOMAINE PARENT DMARC record : v=DMARC1; p=none; sp=reject; rua=...

SOUS-DOMAINE DMARC record : v=DMARC1; p=none; rua=...

Les enregistrements DMARC de sous-domaines n'ont pas besoin d'utiliser la balise sp= en raison de la Comment fonctionne la découverte des enregistrements DMARC.

L'approche ci-dessus permet aux propriétaires de domaines de se mettre en conformité avec DMARC à leur propre rythme, tout en interdisant l'utilisation de faux sous-domaines (comme l'abus de LinkedIn ci-dessus).

Nous mettons en place un programme DMARC pour aider les clients à se protéger contre ce type d'abus de sous-domaines. Cette forme de protection immédiate peut être mise en œuvre de manière agressive dès le début du déploiement de DMARC. Contactez-nous pour plus d'informations sur la prévention des abus de sous-domaines sur votre domaine.