Rapport d'enquête de Verizon sur les violations de données : L'ingénierie sociale en perspective

Dans la 17e édition du Data Breach Investigations Report (DBIR), les chercheurs de Verizon et leurs partenaires ont analysé 30 458 incidents de sécurité survenus entre le 1er novembre 2022 et le 31 octobre 2023. 10 626 de ces incidents étaient des violations de données confirmées ayant fait des victimes dans 94 pays. Le rapport aborde la nature évolutive des cybermenaces, le défi persistant de l'erreur humaine et l'importance de la gestion des vulnérabilités pour atténuer les risques.

Notre analyse des voies d'entrée a révélé une augmentation substantielle des attaques impliquant l'exploitation de vulnérabilités en tant que chemin critique pour initier une brèche par rapport aux années précédentes. Elles ont presque triplé (augmentation de 180 %) par rapport à l'année dernière, ce qui ne surprendra pas ceux qui ont suivi les effets de MOVEit et d'autres vulnérabilités similaires de type "zero-day".

Rapport 2024 de Verizon sur les enquêtes relatives aux violations de données

2024 A retenir

- 68% des brèches impliquent un élément humain non malveillant, comme une personne victime d'une attaque d'ingénierie sociale ou qui commet une erreur.

- 62% des incidents à motivation financière impliquent des ransomwares ou des extorsions, avec une perte médiane de 46 000 dollars par infraction.

- 15 % des violations impliquent un tiers ou un fournisseur, comme les chaînes d'approvisionnement en logiciels, les infrastructures des partenaires d'hébergement ou les dépositaires de données.

- 14% des brèches ont impliqué l'exploitation de vulnérabilités comme première étape d'accès, soit près de trois fois plus que dans le rapport de l'année dernière.

Ingénierie sociale

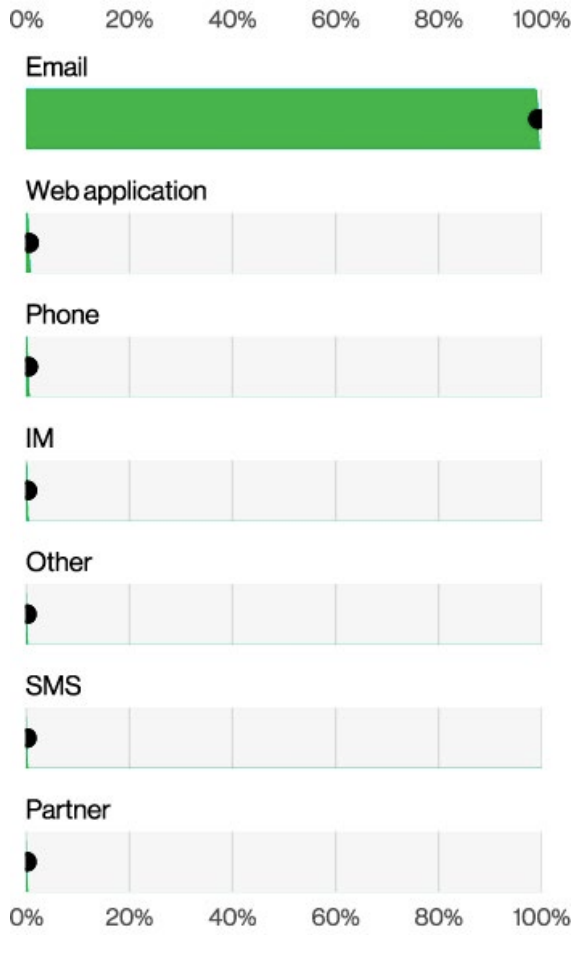

Les chercheurs du DBIR ont constaté que "le prétexte continue d'être la cause principale des incidents de cybersécurité, les acteurs ciblant les utilisateurs avec des chaînes de courriels et un contexte existants". En raison de l'ampleur de l'événement MOVEit, l'extorsion a également connu une croissance spectaculaire. Il n'est pas surprenant que le phishing et le pretexting par email représentent 73% des incidents dans le secteur de l'ingénierie sociale, avec l'aide d'acteurs malveillants utilisant l'IA. Voici les chiffres du DBIR sur l'ingénierie sociale :

- 3 661 incidents avec 3 032 cas confirmés de divulgation de données

- Les motivations des acteurs de la menace sont majoritairement financières (95 %) et l'espionnage (5 %).

- Les types de données compromises comprenaient des informations d'identification (50 %), des données personnelles (41 %), des données internes (14 %) et d'autres données (14 %).

Principaux vecteurs d'action dans les brèches d'ingénierie sociale

Nous avons tendance à voir les tactiques sociales de base telles que le Pretexting et le Phishing encore souvent utilisées . D'autres tactiques éprouvées, telles que les attaques par courrier électronique, texte et sites web, ne sont pas nécessairement les plus excitantes, mais tous les professionnels de la sécurité qui sont là depuis un certain temps ont probablement vu ces tactiques d'une manière ou d'une autre au cours de leur carrière - Verizon 2024 Data Breach Investigations Report (Rapport d'enquête sur les violations de données de Verizon 2024)

Les auteurs du DBIR écrivent que bien que le pretexting ait atteint un plateau depuis l'année dernière, il reste le principal incident d'ingénierie sociale. Ils considèrent le pretexting "comme un substitut du BEC, où les attaquants utilisent des chaînes de courriels existantes pour convaincre les victimes de faire quelque chose, comme mettre à jour un compte bancaire associé avec un dépôt". Le BEC continue d'affecter les résultats des organisations, les chiffres restant stables par rapport à l'année dernière, la "transaction médiane se situant autour de 50 000 dollars".

Le phishing, porte d'entrée des rançongiciels

Les chercheurs du DBIR signalent également que "les attaques sociales, telles que celles impliquant l'hameçonnage, jouent depuis longtemps un rôle dans le déploiement d'un ransomware, comme le montre l'utilisation de ces techniques dans la violation de MGM Resorts et d'autres groupes de divertissement par l'ALPHV".

Le phishing étant l'un des principaux vecteurs d'attaque pour accéder à un réseau et installer un ransomware, la CISA recommande de mettre en œuvre SPF, DKIM et DMARC pour empêcher l'usurpation de nom de domaine et l'intrusion dans le réseau. Protection fondamentale contre les ransomwares, DMARC permet aux propriétaires de domaines de protéger ces derniers contre toute utilisation non autorisée en luttant contre les tentatives d'envoi de ransomwares par courrier électronique.

La première leçon à retenir est que les attaques de phishing sont rapides. Le temps médian pour cliquer sur un lien malveillant après l'ouverture du courriel est de 21 secondes, et il ne faut que 28 secondes de plus pour saisir les données. Il en résulte une constatation effrayante : Le temps médian nécessaire aux utilisateurs pour tomber dans le piège des courriels d'hameçonnage est inférieur à 60 secondes.

Rapport 2024 de Verizon sur les enquêtes relatives aux violations de données

Le phishing reste une méthode d'attaque courante pour accéder aux réseaux des organisations. La rapidité des clics et de la saisie des données dans les courriels d'hameçonnage souligne l'urgence pour les organisations de mettre en œuvre des contrôles de prévention de l'hameçonnage tels que DMARC, ainsi qu'une formation régulière et complète des utilisateurs. Heureusement, les auteurs signalent que les utilisateurs finaux sont de plus en plus sensibilisés à l'hameçonnage. Lors d'exercices de simulation d'hameçonnage, 20 % des utilisateurs ont signalé des courriels d'hameçonnage sans cliquer dessus, et 11 % ont signalé le courriel après avoir cliqué sur le lien, ce qui se traduit par une sensibilisation et une réactivité accrues lorsque les personnes sont confrontées à des tentatives d'hameçonnage.

Découvrez comment DMARC permet aux utilisateurs de protéger leurs domaines en luttant contre l'envoi de ransomwares par courrier électronique.

Comment DMARC et dmarcian peuvent aider

DMARC contribue à protéger les domaines internet contre les criminels qui utilisent l'ingénierie sociale et les attaques par hameçonnage. En fin de compte, c'est le ciment qui permet aux organisations de gérer le courrier électronique comme un service basé sur un domaine. L'utilité de DMARC en tant que technologie anti-spoofing découle d'une innovation bien plus importante : au lieu d'essayer de filtrer le courrier électronique malveillant, pourquoi ne pas fournir aux opérateurs un moyen d'identifier facilement le courrier électronique légitime ? En effet, la promesse de DMARC est d'augmenter le modèle de sécurité du courrier électronique "filtrer les mauvais" avec un modèle "filtrer les bons".

La mission de dmarcian est de voir l'adoption universelle de DMARC. Nous défendons cette technologie et la faisons progresser en aidant des organisations de toutes formes et de toutes tailles à la déployer. Nous avons appris qu'un déploiement DMARC correctement structuré peut jeter les bases d'une présence en ligne digne de confiance pour une organisation.

Nous sommes là pour vous aider à évaluer votre catalogue de domaines et à mettre en œuvre et gérer DMARC sur le long terme. Vous pouvez vous inscrire pour une période d'essai de 30 jours, au cours de laquelle notre équipe d'intégration et d'assistance vous aidera tout au long du processus.

Vous voulez continuer la conversation ? Rendez-vous sur le forum dmarcien.